Более развитые пользователи Даркнета, хотя бы раз задумывались о том, как настроить браузер Тор для полной анонимности. И между прочим не зря, т. к. данный интернет-образователь не предоставляет 100% защиты от деанонимизации в теневой сети. Но данную проблему решить все же можно.

Просто дело в том, что каждый может запустить ВЫХОДНОЙ УЗЕЛ, где трафик пользователя будет проходить в незашифрованном виде. Так например, в 2016 году ученые из Northeastern опубликовали исследование, в котором они всего за 72 часа обнаружили 110 вредоносных и шпионских выходных узлов.

@darkstack — официальный Telegram-канал блога DarkStack, в котором вы найдете еще больше полезной информации о безопасности и анонимности, чем здесь ИЛИ на каком-либо еще веб-ресурсе в Рунете.

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Про атаку «cross-device tracking» я вообще молчу. То есть ни VPN/proxy, ни Tor Browser не может обеспечить вам анонимность, поэтому только правильная настройка и использование дополнительного программного обеспечения поможет ПОВЫСИТЬ ЗАЩИТУ вашего устройства. Да и то, далеко не на 100%.

Однако, если вам повезло нарваться на эту статью в социальных сетях или же в поисковых системах, то можете особо не париться по этому поводу, т. к. сегодня, я расскажу вам о том, как настроить Tor Browser буквально От и До. Я постараюсь выложить все, что касается безопасности данного браузера.

1. Как правильно настроить Tor Browser на Android в 2020 году?

Настроить Tor Browser на Android для полной анонимности невозможно, т. к. любой СМАРТФОН — ЭТО РЕШЕТО, из которого постоянно что-то вытекает. Но если ваша цель — скрыть настоящий IP-адрес, провайдера и устройство, с которого вы выходите в сеть, то тогда браузер Тор — это идеальное решение.

Можно конечно купить анонимный телефон, типа Librem 5 или Necuno, либо установить анонимную прошивку Replicant, NemoMobile, MeeGo или postmarketOS. Но к сожалению, это далеко не каждому юзеру под силу.

В связи с этим, я настоятельно не рекомендую пользоваться андройдом для выхода в Даркнет. Ну, а если у вас БЛАГИЕ ЦЕЛИ, то ради бога — пользуйтесь смартфонами столько, сколько вашей душе угодно. Более серьезные вещи лучше мутить на ноутбуке под операционной системой Tails Linux или Whonix.

Этим я хотел сказать то, что для ведения какой-либо незаконной деятельности через сеть Tor на Android незамедлительно приведет к тому, что вашу личность деанонимизируют, т. к. о многих вещах вам пока ничего не известно.

Важно! Все это все лирика и к теме не относиться. Но если для вас важна анонимность и безопасность — данная информация будет вам полезна, даже если вы пока не понимаете, что тут написано.

Выше я уже упоминал о том, что браузер Тор не гарантирует 100% анонимность, поэтому сейчас за 3 следующих шага мы настроим более или менее безопасность и анонимность на вашем устройстве:

-

Шаг 1. Скачайте и установите c Play Market на свой Android браузер Тор, но ни в коем случае не скачивайте его с левых веб-ресурсов.

-

Шаг 2. Установите бесплатный VPN — «Betternet» для защиты от зла и выходных узлов, способных проходить в незашифрованном виде.

-

Шаг 3. Смените DHCP-настройки в роутере на 208.67.222.222 и 208.67.220.220, чтобы провайдер не видел какие сайты вы посещаете.

По умолчанию Tor Browser уже корректно настроен, но при желании вы можете прописать в настройках прокси, а также выбрать соответствующий режим безопасности. О том, как именно это сделать, я очень подробно написал ниже.

2. Как настроить Тор браузер на компьютере от А до Я за 15 минут?

Настроить браузер Тор на персональном компьютере или ноутбуке для полной анонимности гораздо проще, чем на android, поэтому можете не сомневаться в том, что у вас не возникнут какие-либо проблемы с безопасностью. Ну, а сама настройка устройства в буквальном смысле займет не более 15 минут.

Помимо настройки Tor Browser, я также рекомендую почитать мою предыдущую статью о том, как пользоваться браузером Тор. Там вы найдете полезные советы по поводу того, как не попасться на удочки обманщиков и мошенников.

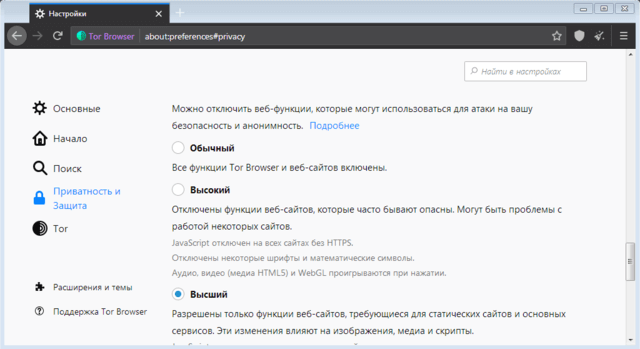

2.1. Настройка режима безопасности в Tor Browser

В браузере Тор имеется 3 режима безопасности на выбор: Обычный, Высокий и Высший. Какой именно выбрать — решать только вам, т. к. это зависит от того, для каких именно целей вы используете анонимный интернет-образователь, на каких сайтах вы зависаете, а также от уровня развития вашей паранойи.

Я по нехорошим веб-ресурсам не лазаю, однако предпочитаю использовать «Высший» режим безопасности, т. к. я еще тот параноик. У меня даже на самой защищенной ОС — Tails Linux стоит фаервол, но сейчас не об этом.

— Чем отличаются друг от друга все эти режимы?

-

Обычный — данный режим безопасности подходит исключительно для серфинга сайтов в Surface Web, но ни в коем случае не в DarkNet.

-

Высокий — используя этот режим, на всех сайтах, не поддерживающих HTTPS будет блокироваться JavaScript, видео, иконки и аудио.

-

Высший — при выборе этого режима на всех сайтах будут блокироваться JavaScript, видео, иконки, аудио, некоторые картинки и шрифты.

Дополнительно было бы не плохо установить на персональный компьютер какой-нибудь VPN или прокси, а также шустрый фаервол и мощный антивирус. Все это в значительной степени увеличит безопасность вашего устройства, если вы зависаете в темных уголках сети из под операционной системы Windows.

Ну, а если вы являетесь более продвинутым пользователем ПК, то тогда я рекомендую следующие анонимные операционные системы: Tails OS, Ubuntu Privacy Remix (UPR), Whonix, Qubes OS, BackBox и JonDo Live-DVD.

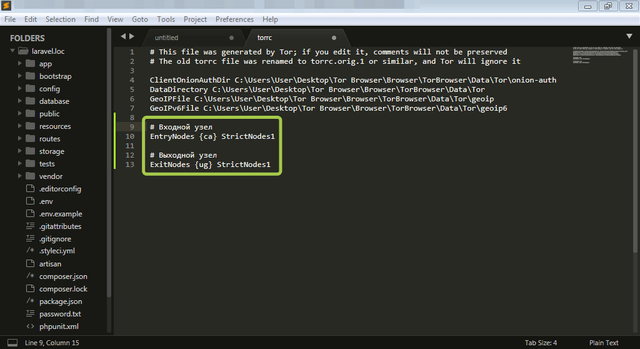

2.2. Настройка входных и выходных узлов

Мало кто знает, что в браузере Тор можно настроить страну, через которую вы якобы посещаете сайты. Сделать это не сложно, достаточно открыть конфигурационный файл Tor Browser\Browser\TorBrowser\Data\Tor\torrc и затем просто прописать в него соответствующие инструкции для браузера:

EntryNodes {ca} StrictNodes1 # Входной узел, где {ca} — это код страны.

ExitNodes {ug} StrictNodes1 # Выходной узел, где {ug} — это код страны.Можно даже использовать несколько стран для входных и выходных узлов, а также отключить точечные узлы, чтобы ваш браузер использовал другие страны, если вдруг не найдет те, что вы прописали в конфигурационном файле:

ExitNodes {ug},{us},{fr} StrictNodes 0 # Отключение точечных узлов.

ExitNodes {ug},{us},{fr} StrictNodes 1 # Включение точечных узлов.Обратите внимание на то, что изменения вступят в силу только после того, как вы запустите браузер. Ну, а протестировать проделанную работу можно на сайте 2ip.ru. Данный сервис подскажет вам с какого IP-адреса вы вышли в сеть, а также к какой именно стране он относиться и кем является ваш провайдер.

2.3. Настройка скрытых параметров в браузере Тор

Я уже говорил о том, что браузер Тор по умолчанию корректно настроен, поэтому разработчики из Tor Project настоятельно рекомендуют ничего в нем не менять и не устанавливать дополнительных расширений. Но на нас с вами это не остановит, т. к. там есть определенные вещи, которые стоит докрутить.

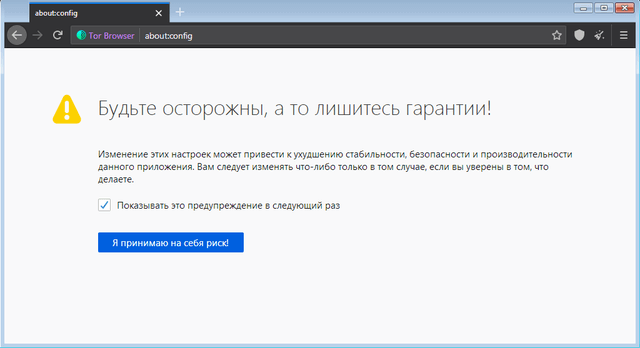

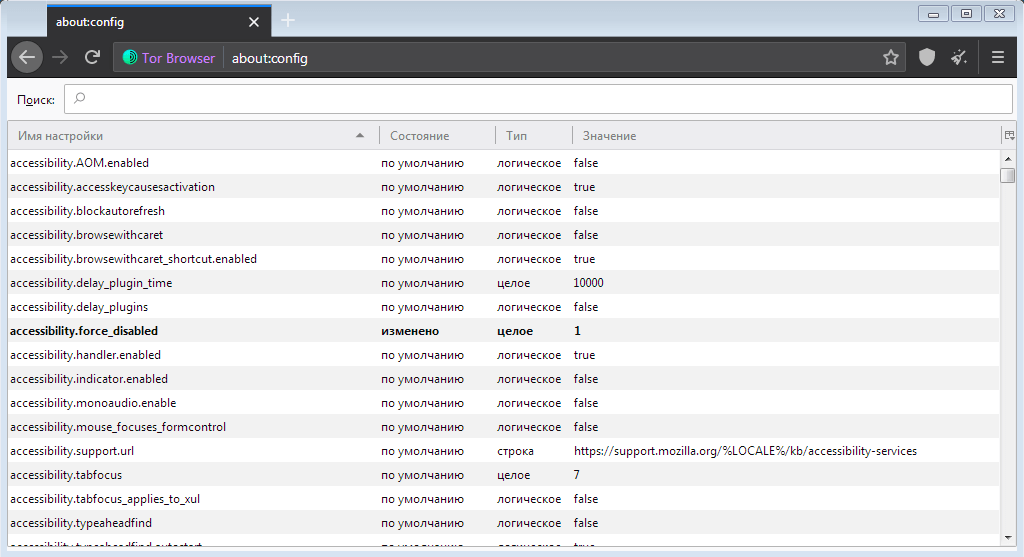

Для этого введите в строку браузера, где обычно отображается URL-адрес следующий путь: about:config, затем перейдите по нему и подтвердите свое согласие. Ну, а после отредактируйте настройки следующим образом:

| Название | Значение |

| toolkit.telemetry.bhrPing.enabled | false |

| toolkit.telemetry.firstShutdownPing.enabled | false |

| network.http.sendRefererHeader | 0 |

| toolkit.telemetry.hybridContent.enabled | false |

| network.cookie.cookieBehavior | 2 |

| toolkit.telemetry.newProfilePing.enabled | false |

| browser.ping-centre.telemetry | false |

| toolkit.telemetry.shutdownPingSender.enabled | false |

| toolkit.telemetry.archive.enabled | false |

Будьте осторожный, т. к. может нарушиться отображение некоторых сайтов после внесения данных настроек в браузере Тор. Однако переживать по этому поводу особо не стоит в силу того, что вы в любой момент можете вернуться на эту страницу и затем просто откатить все те изменения, которые в него внесли.

К тому же, вы можете оставить комментарий в случае какого-либо форс-мажора и я соответственно постараюсь вам помочь. Хотя, как я уже говорил — эту проблему можно решить ВСЕГО ЗА ПАРУ КЛИКОВ, поэтому особо не парьтесь

2.4. Настройка расширения HTTPS Everywhere

HTTPS Everywhere — расширение, по умолчанию установленное в браузере Тор, которое автоматически заставляет сайты использовать HTTPS-соединение, если оно у них есть. Ну, а опция SSL Observatory анализирует сертификаты для определения скомпрометированных корневых центров сертификации.

Важно! Настроить расширение HTTPS Everywhere в Tor Browser как на ПК, так и на adnroid не получиться, т. к. оно выполняет всего одну функцию, не требующую лишних телодвижений.

Дело в том, что на многих сайтах в Surface Web установлен SSL-сертификат, но редирект у них по тем или иным причинам не настроен. По этой причине, расширение HTTPS Everywhere активирует защищенное соединение, а также проверяет подлинность SSL-сертификатов во избежание компрометации.

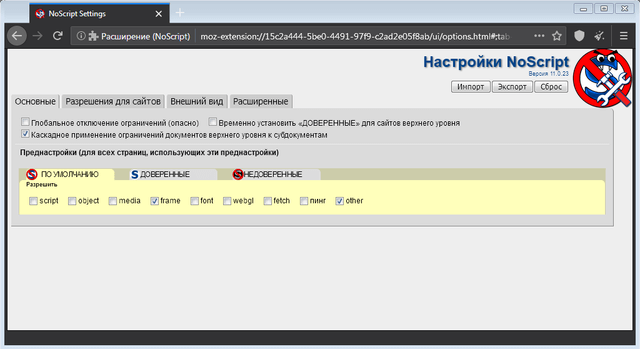

2.5. Настройка расширения NoScript

NoScript — расширение, блокирующее исполнение JavaScript, апплетов Java, Flash и других потенциально опасных компонентов HTML-страниц. В связи с этим, определенные веб-ресурсы из-за данного расширения могут работать некорректно, а некоторые компоненты будут отображаться неправильно.

Однако для нас главное — это защита и анонимность, поэтому не стоит менять его настройки, так как это может повлечь за собой ЗЛОНАМЕРЕННУЮ деанонимизацию. Ну, а как именно оно работает — я вам подробно объясню.

Классификация пунктов настройки NoScript:

- Script — различные типы скриптов, которые выполняются на сайтах.

- Object — элементы HTML с тегом object.

- Fetch — API для выполнения различных HTTP-запросов.

- WebGL — элементы WebGL.

- Media — мультимедийный контент.

- Font — шрифты.

- Frame — фреймы, которые сайт пытается загрузить.

- Other — неизвестные элементы.

- Ping — невидимый GET или POST-запрос.

Кроме того, для 3-х типов веб-ресурсов вы можете включить или отключить вышеописанные компоненты HTML-станиц с помощью расширения NoScript. За счет этого вам удастся не только обойти вредоносный контент, но и всевозможные счетчики на сайтах, собирающих данные о пользователях.

- По умолчанию — настройки для всех сайтов, которые вы посещаете.

- Доверенные — настройки для сайтов, которым вы доверяете.

- Недоверенные — настройки для сайтов, которым вы не особо доверяете.

У себя в настройках данного расширения в браузере Тор, я убрал все галочки для таких типов сайтов, как «ПО УМОЛЧАНИЮ» и «НЕДОВЕРЕННЫЕ», а для типа «ДОВЕРЕННЫЕ», наоборот — отметил все.

3. Как пользоваться браузером Тор, не нарушая гармонию в мире?

Вам уже должно быть известно, что браузер Тор — это на данный момент самый безопасный интернет-образователь, предоставляющий возможность анонимного серфинга сайтов в сети. Однако нужно понимать, что Интернет — это одновременно полезная, но в то же время и очень опасная штука.

В связи с этим, в Интернете как в Surface Web, так и в DarkNet нужно соблюдать ряд определенных правил для того, чтобы оставаться анонимным. Да и вы сами наверное понимаете, что одно только Tor Browser для этого недостаточно.

-

Правило №1. Перед выходом в DarkNet залепите свою камеру, отключите микрофон и динамик на вашем устройстве, и поверьте, это не шутка.

-

Правило №2. Ни под каким предлогом не отключаете расширение NoScript в браузере Тор, т. к. вас в таком случае могут взломать.

-

Правило №3. Ничего не скачивайте с onion-сайтов, если не хотите, чтобы ваше устройство было взломано, а данные кредитных карт похищены.

-

Правило №4. Ни в коем случае не запускайте анонимный интернет-образователь Тор с выключенным VPN/прокси и фаерволом.

-

Правило №5. Используйте ТОЛЬКО УНИКАЛЬНЫЕ логины, имена, email-адреса и пароли, если не хотите, чтобы вас легко можно было пробить.

Вообще, самый безопасный вариант использовать Тор — это установить Tails OS на флешку и тогда никакой хакер или даже сотрудник правоохранительных органов попросту не сможет получить доступ к данной операционной системе. Ну, а пароли можно хранить в зашифрованном разделе с помощью VeraCrypt.

Ну и вы могли подумать, что я чокнулся на анонимности, однако это не так. К сожалению, обо всех типах вирусов и методах атак я не могу рассказать в одной статье, поэтому не стоит относиться к моим рекомендациям скептически.

4. Как правильно настроить мосты и прокси в Tor Browser?

Ох, если бы мне кто-нибудь раньше объяснил о пользе мостов и прокси, я бы все равно их не использовал. Почему? Ну, по тому, что я использую OpenDNS, YogaDNS и VPN. Однако для кого-то из вас настройка тех же программ, что и у меня может оказаться трудной задачей, поэтому их мы рассматривать не будем.

В связи с этим, давайте для начала по быстрому настроим мосты в браузере Тор, на реальном примере подберем какой-нибудь бесплатный прокси-сервер, а также настроим его и затем протестируем с помощью какого-нибудь сервиса.

4.1. Быстрая настройка мостов в браузере Тор

Мосты — это анонимные узлы, скрывающие от провайдера информацию о хосте. Проще говоря, если провайдер заблокировал IP того или иного сайта, на который вы хотите зайти — нужно включить мосты. Они вводят в заблуждение фильтры провайдера, а тот в свою очередь пропускает необходимые узлы.

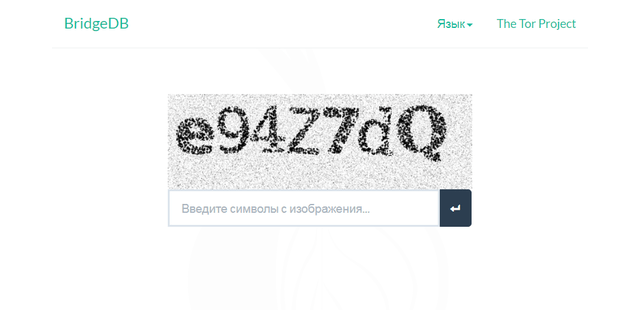

И у вас соответственно созрел логически вопрос, — где взять эти мосты и куда их нужно вводить? Несмотря на обилие интересующих нас онлайн-сервисов, мы будем использовать исключительно официальные ресурсы Tor Project.

Для настройки мостов выполните следующие шаги:

Шаг 1. Перейдите по этой ссылке и затем разгадайте капчу. После этого перед вами появится IP-адреса и ключи, которые нужно скопировать в буфер обмена.

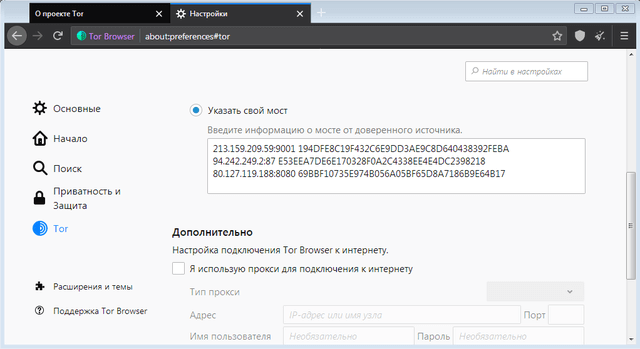

Шаг 2. Открываем в браузере Тор «Настройки» → «Tor» → «Указать свой мост» и затем прописываем туда, полученные ранее мосты.

Обратите внимание на то, что мосты нужно только вставить и Tor Browser сам все сохранит, поэтому не стоит искать в недоумение ту самую волшебную кнопку. Ну, а для того, чтобы изменения вступили в силу — вам нужно сначала закрыть браузер, а потом снова его запустить и тогда все будет корректно работать.

Думаю с тем, как настроить мосты в Tor Browser мы уже разобрались и всем все понятно, поэтому далее переходим к второй части данного раздела. Сейчас я расскажу вам о том, как правильно настроить прокси в браузере Тор.

4.2. Настройка прокси в Tor Browser от А до Я

Прокси — промежуточный сервер, выполняющий роль посредника между пользователем и целевым сервером. С помощью прокси можно как выполнять, так и принимать запросы к сетевым службам, а также получать ответы. То есть, все запросы к сайтам выполняются не через ваш IP, а через IP сервера.

Типы прокси бывают разные, как и протоколы, с которыми они могут работать. Однако сейчас на этом можете не заморачиваться, т. к. это уже совсем другая тема, которая больше интересуют сетевых администраторов, а не нас с вами.

Для настройки прокси выполните следующие шаги:

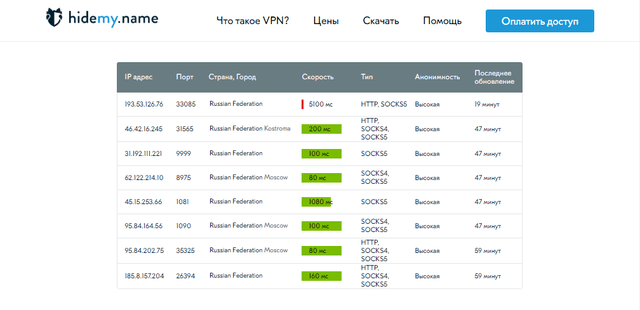

Шаг 1. Перейдите по этой ссылке, затем выберите тип прокси, желательно SOCKS5, а также страну, в которой расположены сервера и уровень защиты. Ну, а после того, как все сделаете — нажмите на кнопку «Показать».

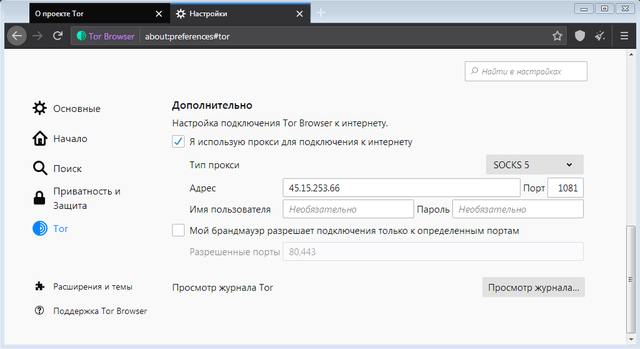

Шаг 2. Открываем в браузере Тор «Настройки» → «Tor» → «Дополнительно», поставьте галочку в «Я использую прокси для подключения к Интернету» и затем выберите тип SOCKS5. Ну и не забудьте прописать IP-адрес и порт.

Но сразу предупреждаю, я не уверен, что этим бесплатным прокси-серверам можно доверять. По этой причине рекомендую использовать VPN, а не прокси, но если вам нужен именно прокси, то тогда лучше приобретите какой-нибудь VPS. Ну, а на нем уже можно будет настроить собственный прокси.

5. Подведем итоги в заключение

Многие люди считают, мол — НАФИГА МЕНЯ ВЗЛАМЫВАТЬ и кому я вообще нужен? Но это ошибка, т. к. даже если у вас мало денег, хакеры могу зарабатывать на мощностях вашего ПК, например, майнить криптовалюту или крутить рекламу, а также использовать всевозможные автокликеры.

Более того, ваш персональный компьютер можно использовать для атак на других пользователей Интернета, поэтому безопасность — это очень важная вещь, которой не стоит пренебрегать по причине легкомыслия и скептицизма.

В связи с этим, думайте прежде всего головой и соблюдайте вышеописанные правила во время использования браузера Тор. Он, как анонимный интернет-образователь является лучшим, но нужно понимать то, что безопасность в сети Интернет в первую очередь зависит от вас, а не от ПО на вашем ПК.

Ну и на этом пожалуй закончим. Если для вас данный материал оказался полезными — поделитесь им в социальных сетях. ДЛЯ ВАС ЖЕ ЭТО ПУСТЯК, а мне от этого будет очень приятно, т. к. я увижу, что не зря старался.

Читаю ваш блок, все больше убеждаюсь что нашёл сокровище на просторах интернета. Так вот, все интересно, затягивает. Я, как рядовой пользователь желающий окунуться в интернет более глубоко, хотел бы спросить, не могли сделать статью с советами, программами(утилитами), сайтами, например, встретил в одной вашей статье, что вы не покупали книгу, а скачали слитую на сайте по подписке? Не могли бы вы скинуть ссылку на сайт и тп. Вобщем полезные ссылки. А так спасибо за ваши труды.

Спасибо за ваш отзыв, блог ещё молодой, но я постараюсь добавить ещё больше полезных материалов. Ваше предложение записал в контент-план, следите за обновлениями 🙂

Согласен блог хорош, так в кино услыхал дипвэб, полез узнать что это и зашел на этот сайт, много нового конечно узнал,про тор знал но тут расширил парадигму этой паутины нормально,хоть и не всё статьи прочитал,увлекательный матерьял,развития сайту))!

Спасибо за блог и за годный материал!

Najlepsze wygrane czekają na Panią w nas kasynie online! <a href=https://oceanarium3d.pl/>VulkanVegas</a> Fajnie napisane, bardzo dziękuję za przekazanie porad.

Przedstawione tutaj ramy krok po kroku są tak dobrze zaprojektowane, że sukces staje się niemal nieunikniony dla tych, którzy podążają za wskazówkami. <a href=https://rownirazem.pl/>Energy Casino</a> Znajdź urok energicznego stylu życia z naszą biurem! Gdy śnisz o zmianie swojego stylu życia i chcesz o energicznym ciele, mamy dla Ciebie doskonałe pomysły. Nasze programy obejmują rozmaite ćwiczenia, od tradycyjnych aktywności po modernistyczne rozwiązania. Zaufaj naszemu doświadczeniu i zabookuj swoją spotkanie już dzisiaj. Nie czekaj, zacznij swoją przygodę z naszą firmą i badaj zdrowszą wymiar swojego życia!

Dołącz dzisiaj i skorzystaj z ekscytujący bonus startową! <a href=https://helpdesktop.pl/>Slottica</a> Świetnie napisane, dzieki za udzielenie porad.

Innowacyjne podejścia sugerowane tutaj mogłyby potencjalnie zrewolucjonizować sposób, w jaki ludzie podchodzą do tego tematu. <a href=https://czympoznan.pl/>GG Bet</a> Witaj w paradisie sieciowych kasyn i zakładów bukmacherskich! Dzięki postępowi technologii, możesz teraz używać najlepszymi grami hazardowymi i robić zakłady na wydarzenia sportowe w każdym miejscu i czasie. Nasze internetowe kasyno oferuje szeroki wybór rozrywek, od tradycyjnych slotów do nowoczesnych gier planszowych, a nasze bukmacherstwo obejmują wszelkie popularne dyscypliny. Zarejestruj się natychmiast i odejmij z atrakcyjnych ofert wstępnych oraz regularnych akcji. Nie odkładaj, dołącz do naszej i zacznij grać już natychmiast!